Die seit Jahren wachsende Akzeptanz und Nutzung von Cloud-Diensten zeigt, dass deren Vorteile (wie z.B. die Skalierbarkeit und Elastizität, Abrechnung nach tatsächlichem Verbrauch, weltweite Verfügbarkeit) sich langsam aber sicher in fast allen Unternehmen und Behörden durchsetzen.

Dabei sind die Cloud-Sicherheitsrisiken wie Schatten-IT, unkontrollierter Datenabfluss (Cloud-zu-Cloud-Kommunikation), kompromittierte Cloud-Konten, Unternehmensdaten aus der Cloud auf Privatgeräten der Mitarbeiter oder auch Verstösse gegen den Datenschutz reale Gefahren, denen angemessen begegnet werden muss.

Ein erster Schritt zur sicheren Nutzung der Cloud ist in jedem Fall die Erstellung einer Cloud-Policy. Welche Applikationen und Daten dürfen überhaupt in die Cloud? Nach welchen Kriterien wird zwischen „On-premise“ und Cloud entschieden? Wie sieht der Migrationsprozess genau aus? Welche Security Controls sind in der Cloud Pflicht, welche optional?

Zwei Hauptprobleme: Schatten-IT und Datenabfluss

Im zweiten Schritt sollte sich jedes Unternehmen ein Bild über die tatsächliche, momentane Cloud-Nutzung machen, und somit auch über das bestehende Ausmass der Schatten-IT. Hier bieten Hersteller wie z.B. McAfee die Möglichkeit eines Audits an, in dem ein Monat lang die Proxy-Logs systematisch nach Cloud-Nutzung ausgewertet werden. Aus den geschätzten ca. 50 Cloud-Diensten werden so schnell in der Realität 900 oder gar 1‘500 tatsächlich genutzte Cloud-Dienste. Nach dem Schatten-IT Audit ergeben sich einige Standardmassnahmen, wie z.B. die vollständige Blockierung aller Hochrisiko-Cloud-Dienste zur Risikominimierung, oder die Konsolidierung von Dutzenden verwendeten Cloud-Speicher auf 1 oder 2 sichere Standardanbieter. In diesem Zusammenhang sollen ebenso die Sensibilisierung und Schulung der Mitarbeiter bzgl. der Cloud-Nutzung stattfinden, besonders im Hinblick auf Gefahren und Risiken.

Schliesslich bedarf es im Unternehmen konkreter Sicherheitslösungen, um die Cloud-Risiken zu minimieren und die Daten in der Cloud abzusichern. Hier haben sich 3 Technologiebereiche herauskristallisiert, die für die Cloud-Sicherheit von besonderer Bedeutung sind:

- Cloud Identity-Provider (IdP). Die Benutzerverwaltung für die Nutzung multipler Cloud-Dienste sollte zentral erfolgen. Das ist nicht nur administrativ, sondern auch sicherheitstechnisch vorteilhaft (Kennwortrichtlinien, Mehrfaktorauthentifizierung).

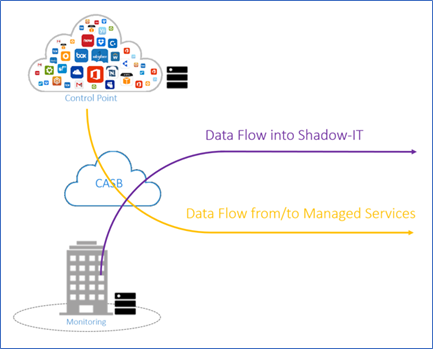

- Cloud Access Security Broker (CASB). Diese neu etablierte Lösungskategorie hat sich auf die Absicherung von Cloud-Diensten spezialisiert und ist heute ein Muss, um Schatten-IT einzudämmen, um einzelne SaaS-Dienste wie Office365, Box oder ServiceNow dediziert mit Technologien wie DLP, Access Controls, Machine Learning oder Datenverschlüsselung abzusichern. Auch lassen sich Konfigurationsfehler in IaaS-Umgebungen durch tägliche Audit-Scans der Cloud-Infrastruktur aufspüren.

- Cloud Workload Protection Platforms (CWPP). Hier werden bekannte On-premise Sicherheitsmechanismen wie z.B. Antivirus, Applikationskontrolle, Schwachstellenmanagement, Netzwerksegmentierung oder Firewalling in die Cloud übertragen und optimiert, so dass Rechner und Netze auch in IaaS-Umgebungen entsprechend abgesichert sind.

Wenn systematisch und pro-aktiv mit der Cloud umgegangen wird, können die Vorteile für das Unternehmen voll zum Tragen kommen. Mit oben skizziertem Weg ist dabei die IT-Sicherheit in der Cloud vergleichbar mit traditionellem On-premise Computing und kein Nachteil mehr. Voraussetzung ist jedoch, dass man sich aktiv damit beschäftigt.